Introducción

Los sistemas de información pervasivos nombrados, entendidos e identificados desde el campo de la informática son el resultado de diferentes tecnologías creadas para realizar actividades concretas por parte de las comunidades de usuarios, quienes han desarrollado una interconexión entre los dispositivos tecnológicos para mejorar el rendimiento de sus actividades y optimizar los productos y servicios. Asimismo, la incidencia de los dispositivos en el ámbito social se ha intensificado gradualmente al grado de atender y crear nuevas necesidades de consumo digital, puesto que una de las características más notorias de los sistemas de información pervasivos radica en potenciar los resultados a cambio de crear una dependencia a los productos y servicios de terceros.

Para entender la definición de los sistemas de información pervasivos es menester considerar la conceptualización de la computación pervasiva como su antecedente inmediato. La computación pervasiva se expande más allá del territorio donde fue desarrollada para adherirse a los procesos no solo de manufactura de productos, servicios y contenidos, sino que, incluso, modifica las formas de adquisición, edición y distribución de productos. La computación pervasiva en su estado evolutivo se presenta como un sistema pervasivo constituido por muebles e inmuebles con dispositivos tecnológicos coordinados.

Huelga decir que, los sistemas de información pervasivos son distinguidos por su continua conexión a los servicios digitales de terceros al ser sistemas que poseen entradas y salidas de manera ininterrumpida para monitorear tanto las actividades, como el estado de las herramientas de trabajo, es decir, del control de las cosas y del poder ejercido sobre las personas. El trasfondo de la operatividad de los sistemas de información pervasivos prevalece en el registro de las actividades humanas mediante los sensores de movimiento y la captura audiovisual, además de conservar las fechas de entrada y salida de los individuos tanto en el espacio físico como en los servicios digitales en línea. Lo cual incide, de igual forma, en las unidades de información como las bibliotecas, archivos y museos (BAM).

Cabe destacar que no todos los sistemas de información son pervasivos, invasivos, agresivos, penetrantes o intrusivos. Podrían ser solamente ubicuos en su extensión tangible, como, por ejemplo, el cableado telefónico o eléctrico, el cableado de conexión a Internet, así como la interconexión de los dispositivos tecnológicos utilizados en la sala de lectura de la biblioteca pública, la oficina y en los hogares. Por ello es menester ahondar brevemente en las diferencias entre la computación ubicua y la computación pervasiva, pues son las raíces conceptuales que definen los atributos de un sistema de información pervasivo, dependiendo de su nivel de automatización.

Diferencias conceptuales entre la computación ubicua y pervasiva

A partir de una exploración en la literatura, se ha detectado que los términos de lo ubicuo y lo pervasivo concernientes a los sistemas de información suelen ser tratados como sinónimos desde su propio origen disciplinario, es decir, desde la informática anglosajona. En este aspecto, Quinde (2012) destaca que, la computación ubicua o computación pervasiva tiene la finalidad de centralizar a las computadoras en los entornos de las personas de acuerdo con sus necesidades de información y movilidad, más allá del espacio de estudio académico y de trabajo donde se labora, de manera que, los servicios digitales expanden las posibilidades de creación y edición de los contenidos digitales afuera de la oficina, de los centros de documentación y archivos mediante el uso de dispositivos tecnológicos como teléfonos inteligentes, computadoras portátiles y tabletas con conexión a Internet.

Chandra (2021) considera que existe una diferencia sustancial entre computación ubicua y computación pervasiva (Tabla 1). La primera se debe a la estandarización de los protocolos de comunicación artificial desde la infraestructura hacia el entorno laboral, social e individual, mientras que, el segundo tipo de computación deviene del avance acelerado de las tecnologías electrónicas y digitales con la capacidad de interconexión, así como de su facilidad de acceso a Internet en todo momento, manifestando la omnipresencia de los servicios de conexión intangibles e invisibles en los entornos académicos, laborales y de investigación.

Tabla 1 Características de la computación ubicua y la computación pervasiva

| Computación ubicua | Computación pervasiva |

|---|---|

| a) Visible y tangible. | a) Invisible e intangible. |

| b) Comunicación de carácter informático. | b) Permite la comunicación social. |

| c) Envío de paquetes de datos codificados. | c) Interacción a distancia. |

Fuente: elaboración del autor

De acuerdo con la literatura especializada, los términos de computación ubicua y pervasiva pueden usarse como sinónimos. Empero que poseen una definición distinta de fondo que depende del origen y naturaleza de las tecnologías. Debe acentuarse que, el significado en la palabra 'pervasiva' refiere a la expansión, profundidad y penetración; mientras que lo 'ubicuo' usualmente se enfoca en la presencia del equipamiento tecnológico. A partir de este argumento diferenciador, presento algunos de los antecedentes que comprenden el origen de la computación pervasiva y la computación ubicua que contribuyen a evitar la confusión terminológica tanto en inglés como en español.

Computación ubicua

En un aspecto amplio, la noción de ubicuidad corresponde a un comportamiento radical que señala las maneras en que los usuarios interactúan con la infraestructura de conexión al servicio de Internet. Actualmente se usa una diversidad de productos y servicios digitales pertenecientes a diferentes empresas y compañías, puesto que resulta difícil estar suscrito a los servicios de una o dos y que estas puedan atender las diferentes necesidades de consumo y de información (Giner et al., 2009: 1).

La computación ubicua o ubiquitous computing ha tenido como finalidad a largo plazo el desarrollo de una red estándar que integre diferentes tipos de sistemas de información, proveyendo a los usuarios del acceso directo a los contenidos digitales desde distintos dispositivos (Sánchez, 2015: 121). El término de 'computación ubicua' pertenece a la transferencia de datos inalámbrica que rebasa el ámbito laboral y puede expandirse hacia los espacios personales, las unidades de información, los medios de transporte, las vestimentas y los lugares de ocio (Silvis-Cividjian, 2017: 2).

De acuerdo con Shea (2019), conceptualmente, la computación ubicua es una sucesora de la computación portátil en la cual los dispositivos podían realizar transferencias de datos sin la necesidad de estar conectados a una red mundial centralizada. Hong (2021) arguye que el término original de computación ubicua, ubicomp, surgió en la década de los noventa del siglo XX, a partir de un texto de Mark Weiser (1991: 78). Dicha ubicuidad se caracterizaba, desde entonces, por estar presente en las áreas de consulta documental obteniendo su propia carta de naturalidad para fines laborales y necesidades de información (1991).

Thompson y Azvine (2004) mencionan que, "la ubicuidad de la computación pervasiva" radica en la eventual aceptación de los productos y servicios digitales en línea como la mensajería instantánea, la recuperación de la información, los servicios de comunicación y el comercio electrónico, a pesar de haber sido rechazados u omitidos en las actividades académicas, sociales y laborales (40). Posteriormente existieron comunidades de usuarios que adoptaron dichas tecnologías a sus necesidades de información y de comunicación, debido a la utilidad que presentaron las tecnologías digitales en los primeros nichos de mercado.

Computación pervasiva

Hilty, Som y Köhler (2004: 872) detectaron que la naturaleza de la computación pervasiva, pervasive computing, tendía a causar riesgos en la salud tanto de los usuarios cautivos, como de los usuarios casuales por el simple hecho del desarrollo primigenio en la infraestructura de cada servicio tecnológico. Dichos efectos se manifestaban con estrés por la interacción con las interfaces complejas, las radiaciones no ionizantes emanadas por los dispositivos tecnológicos y las restricciones de libertad producidas por el condicionamiento impuesto en las nuevas dinámicas sociales alrededor de las tecnologías pervasivas.

La computación pervasiva tiene un carácter orientado al contacto social, debido a la Interacción Humano-Computadora (HCI por sus siglas en inglés) en los medios y redes sociales a raíz de las necesidades de comunicación y de acceso a la información que han dejado en segundo plano la presencia e instalación de torres, antenas, repetidores, nodos y cableado (Zhou et al., 2010: 2). La computación pervasiva destaca por su capacidad para potenciar los dispositivos en las rutinas de cada individuo. En un aspecto tecnológico, los teléfonos inteligentes y las computadoras portátiles crean progresivamente redes de comunicación con otros medios tecnológicos, sin embargo, estas dinámicas alteran gradualmente los métodos, las costumbres y las tradiciones en las formas de enseñanza, lectura de textos y consulta de contenidos bibliográficos (Jurado Pérez, 2014: 18).

Dingli (2015: 31) añade que las plataformas digitales en las cuales se gestan y reproducen las redes sociales se han vuelto extremadamente importantes en diferentes dispositivos; este tipo de tecnologías pervasivas (de carácter digital) han sido aceptadas por los usuarios para publicar, visibilizar y difundir sus ideas, reacciones, opiniones y mensajes. En la actualidad, la computación pervasiva está presente en el campo de la medicina, combinando máquinas y elementos biológicos para crear implantes que puedan funcionar en el cuerpo humano, lo cual acentúa una relación más estrecha de carácter humano-computadora (Brooks, 2020).

Miao y Yuan (2005: 2) manifiestan que la computación pervasiva se distingue de la computación ubicua por interconectar diferentes tipos de redes con el propósito de dar acceso a los usuarios desde cualquier parte del orbe. Para ello, los servicios en línea proporcionan todas las facilidades con relación a la decodificación, lectura, creación y edición de contenidos digitales; dicho conjunto de tecnologías entrelazadas contempla al ser humano como el núcleo. En cambio, Bull, Limb y Pay (2006: 81) señalan que esta clase de tecnologías pervasivas se distinguen por hacerse notar desde la promoción, publicidad y comercialización de sus servicios hacia los usuarios, consumidores y/o clientes.

A diferencia de la computación pervasiva, que está orientada a las actividades locales e institucionales, los sistemas pervasivos son un compuesto integrado por diferentes medios tecnológicos con la capacidad de conectarse al servicio de Internet y de ser gestionados a través de teléfonos inteligentes u otros dispositivos desde cualquier punto geográfico. Siguiendo esta línea de pensamiento, se considera que los sistemas pervasivos tienen como propósito agregar, reducir, mimetizar u ocultar el hardware en automóviles, refrigeradores, oficinas, consultorios, departamentos y casas otorgando un valor significativo en la creación de nuevos productos y servicios (Muñoz et al., 2005: 182).

Sistemas pervasivos

Desde un aspecto técnico, los sistemas pervasivos requieren de la coordinación de diversos medios tecnológicos, los cuales son capaces de registrar los estados de las máquinas comunicándose con un servicio externo al espacio del usuario y creando un acoplamiento cruzado e invisible o, cuando menos, imperceptible para el ojo humano dentro de su cotidianidad (Ratcliffe y Hu, 2007: 573). En contraste, Ye, Dobson y Nixon (2008: 12) argumentan que los sistemas pervasivos devienen directamente de la computación pervasiva basada en los servicios integrados cognitivamente a los usuarios en el área de trabajo. En esencia, los sistemas pervasivos son modelos posteriores al escritorio (posescritorio) de interacción humano-computadora y en el contexto actual, anclado a la era digital, las personas dependen del acceso a la información, del almacenamiento y de la transmisión de datos bancarios, laborales y confidenciales.

Los sistemas pervasivos son la extensión directa de los sistemas tradicionales de información y se distinguen primordialmente por ser tecnologías capaces de coordinarse y comunicarse a través de medios electrónicos configurables, a nivel informático, para ser operados a distancia con teléfonos móviles utilizando módems, routers y repetidores de señal en el ámbito administrativo y laboral. un ejemplo de ello son las estanterías robotizadas en las bibliotecas y archivos. A partir de los sistemas pervasivos (basados en la computación pervasiva), se han desarrollado nuevas tecnologías pervasivas: aplicaciones en línea, ejecutables, aplicaciones móviles y software de productividad (paquetería de oficina) para crear, transferir y difundir tanto los contenidos como los mensajes generados en las dinámicas de los sistemas de información pervasivos.

Sistemas de información pervasivos

Desde finales de la década de los noventa, Birnbaum (1997: 41) señaló que comenzaba a vislumbrarse una mimetización de la infraestructura tecnológica con el espacio, el lugar o el sitio donde los individuos interactuaban en el área de trabajo. De acuerdo con este autor, los sistemas de información tradicionales comenzaban a sustituirse con nuevos sistemas perceptivos. Dichos sistemas se han desarrollado en el espacio físico, reconfigurando los límites de la computadora de escritorio con la inclusión de medios intermediarios y externos que, originalmente, no pertenecían a las dinámicas sociales sin importar la heterogeneidad tecnológica, operativa y funcional; la red metalizada y plastificada se ha expandido ininterrumpidamente en el territorio silvestre y en el entorno social (Kourouthanassis, Giaglis y Vrechopoulos, 2007: 320).

Salinas Segura (2016) señala que los términos de sistemas de información pervasivos y ubicuos aún no se han definido de forma concreta, aunque, desde el campo de la Ingeniería, los sistemas de información pervasivos (PIS, por sus siglas en inglés) destacan por ser un conjunto de tecnologías interconectadas y omnipresentes aceptadas socialmente (66). De acuerdo con Taconet et al. (2023: 6), los sistemas de información pervasivos son el resultado de un conjunto de dispositivos y aplicaciones digitales que permiten acceder a sus respectivos servicios en línea desde cualquier dispositivo con conexión a Internet, ya sea para descargar contenidos digitales o para consultar la información producida en la actualidad.

Tangible y visiblemente, los sistemas de información pervasivos han integrado tecnologías de la alta industria: pantallas táctiles, asistentes virtuales, cámaras de vigilancia, drones autónomos, estaciones de trabajo, tarjetas gráficas, paneles solares, localizadores GPS, aspiradoras inteligentes, impresoras 3D, por citar algunos ejemplos. Desde una perspectiva abstracta, los sistemas de información pervasivos son modelos posteriores a las actividades dentro del lugar o mesa de trabajo que se incrustan paulatinamente en el tejido social, así como en el espacio público y privado, bajo una configuración informática capaz de unificar software y hardware para manipular los artefactos electrónicos a distancia a través de teléfonos móviles y computadoras portátiles.

Con base en los presupuestos teóricos, la ubicuidad ha dado pauta a lo pervasivo, invasivo, agresivo, penetrante o intrusivo, puesto que la infraestructura tangible en la vía pública ha permitido la interconexión entre diferentes dispositivos tecnológicos en los institutos, centros de investigación y educativos e Instituciones de Educación Superior (IES) para acceder a la información y agilizar las comunicaciones. En el ámbito de las bibliotecas, archivos y museos, los sistemas de información pervasivos o invasivos se han expuesto a través de la solicitud de claves y contraseñas que permiten la consulta de los contenidos y los conjuntos de datos estructurados.

A manera de reflexión acerca del término anglosajón pervasive, este se interpreta en un sentido abstracto como 'la presencia de algún elemento en el entorno', es decir, que se hace notar a partir de ciertos efectos percibidos en el corto y/o mediano plazo, pero que sus consecuencias pueden ajustarse de acuerdo con la aceptación social o ante la improbabilidad de remover dicho elemento del ambiente social. Desde la perspectiva de la Bibliotecología y los Estudios de la Información, se extrapola el término de 'Sistemas de Información Pervasivos' como 'Sistemas de Información Invasivos' (SII) en lo referente al acceso a los datos estructurados, los contenidos audiovisuales y a la información mediante el uso de dispositivos para obtener un servicio de información en diferentes formatos, expresiones y manifestaciones de alguna obra.

Metodología

Los sistemas de información invasivos están en diferentes aspectos del ámbito social, empero que, desde la perspectiva de los Estudios de la Información, su apreciación sucede en los ciclos de transferencia de datos, razón por la cual, es pertinente desarrollar una homologación basada en diferentes visiones enfocadas en describir ciertos límites conceptuales y espaciales de los sistemas de información invasivos a principios del siglo XXI. Para ello se ha realizado una interpretación de distintas perspectivas en torno a los sistemas de información en diferentes niveles; estas van desde la gestión documental hasta el acceso a los contenidos digitales encontrados bajo la custodia de terceros como las administraciones del sector privado, las compañías tecnológicas y las empresas dedicadas al desarrollo de software. En este aspecto de conjunción, simplificación y ejemplificación, a manera de propuesta, se sintetizan ciertos elementos conceptuales que poseen compatibilidad con el propósito de crear un diagrama referente a los sistemas de información invasivos.

Para obtener los textos concernientes a las clasificaciones, modelos, aspectos, niveles y esferas de la interacción humano-computadora, fueron recuperados textos de difusión e investigación en la web; la búsqueda fue delimitada bajo el término 'sistemas de información invasivos', dado su origen disciplinario. Los contenidos seleccionados se distinguieron por poseer tablas, diagramas y figuras que representaban las propiedades generales y jerarquías de los sistemas de información invasivos. De esta manera, presento los planteamientos conceptuales de lo general a lo particular, iniciando con los estratos más amplios de los sistemas para después abordar un panorama que permita redimensionar a los sistemas de información de carácter invasivo.

De manera que, la composición de los sistemas de información puede segmentarse a partir de dos niveles elementales dentro de las instituciones:

el control en los sistemas, el cual se enfoca en la descripción, revisión, edición, modificación y creación de los productos tangibles y abstractos y;

el nivel de las transacciones en los sistemas, caracterizado por validar, ordenar, organizar, contextualizar, fusionar y actualizar los datos y contenidos recuperados en las unidades de información con la finalidad de poder tomar decisiones (FIT: 2023).

En adición a los niveles de control y transacción para realizar las actividades que permiten la generación de informes y la toma de decisiones, son requeridas otras propiedades complementarias. Las herramientas de ofimática usualmente están presentes en la mayoría de las organizaciones para realizar actividades administrativas y de oficina, las cuales requieren principalmente de correo electrónico y procesamiento de textos. Adicional a estas herramientas, los sistemas de trabajo (abstracto) generan conocimiento para acelerar y garantizar el desarrollo de habilidades en los individuos que conforman las organizaciones y las comunidades de usuarios (Simplilearn, 2023; Mukherjee: 2023; Hayes, 2023).

Tomando en cuenta estas categorías preliminares que estratifican las actividades y funciones en los sistemas de información institucionales y empresariales, es conveniente perfilar una postura conceptual referente a los sistemas de información invasivos para realizar una integración adecuada desde el posicionamiento de los Estudios de la Información en el entorno de las unidades de información como bibliotecas, centros de información, museos y archivos institucionales. Dichas unidades son, por naturaleza, sistemas de información por el simple hecho de adquirir, procesar y proveer documentos y contenidos a sus respectivas comunidades de usuarios. En estos sistemas de origen, la incrustación de los sistemas de información invasivos se presenta más intensamente que en los sistemas de información convencionales administrativos, ello debido a que el espectro tecnológico cubre eventualmente las actividades y comunicaciones, tanto en el espacio público como privado, en las unidades de información con la incorporación de las nuevas tecnologías y servicios de carácter invasivo. Esto debido a las necesidades de información y comunicación de los usuarios al momento de realizar sus actividades en las áreas de consulta y lectura de las bibliotecas, archivos y museos.

A raíz de lo expuesto, Kostakos, O'Neill y Penn (2006: 53) propusieron un marco conceptual para comprender los sistemas invasivos desde una simplificación entre lo público y lo privado, considerando el 'control sobre la información' desde el propio individuo para restringir el acceso a otras entidades humanas o artificiales a su esfera o espacio privado, en complemento con 'el acceso restringido' en ciertos contextos y zonas que ameriten la protección tanto del historial como de las actividades individuales. Con base en la propuesta de los autores, la dualidad entre lo público y lo privado suele ser transitoria dependiendo del contexto.

Debido a la importancia de la telefonía móvil y sus aplicaciones en línea en las actividades institucionales, tanto la ofimática como las nuevas tecnologías han mostrado su intención por trasladar sus herramientas digitales instaladas en las computadoras de escritorio hacia otros servicios en línea a distancia, lo cual ha requerido un alto nivel de compatibilidad con los diferentes dispositivos que, además de proporcionar el acceso a los servicios digitales, recopilan constantemente los datos de las actividades realizadas por los usuarios. De esta manera, el entorno se vuelve inteligente y sensitivo al momento de detectar teléfonos móviles y computadoras corporales dentro de un espacio determinado (Lyytinen y Yoo, 2002: 64).

De acuerdo con los argumentos presentados, el grado de privacidad es inversamente proporcional al nivel tecnológico. En otras palabras, a menor intensidad de automatización digital a distancia, la privacidad de las actividades aumentará; no obstante, en la mayoría de las unidades de información, las actividades personales y laborales suelen ser monitoreadas por terceros, produciendo datos desde el interior de las unidades de información hacia el exterior a través de la infraestructura de Internet. En este sentido, la computación invasiva, conformada por un conjunto de dispositivos y medios tecnológicos coordinados, escala sus características a un sistema de información invasivo por el hecho de enviar y recibir datos y contenidos continuamente a compañías y empresas externas a las unidades de información.

Desde la postura de Gabriel, Bovenschulte y Hartmann (2006: 84) se plantea la existencia de una burbuja digital compuesta por distintas capas y límites que protegen la vida privada del usuario, siendo el cuerpo humano y su espacio privado el núcleo de la esfera; sin embargo, en los últimos años se han promocionado, comercializado e integrado nuevas computadoras corporales o accesorios como lentes, audífonos y brazaletes inteligentes con la capacidad de monitorear las actividades personales constantemente. Dichos servicios a distancia son percibidos como un beneficio y no como una extracción digital de la vida privada. A pesar de que las tecnologías invasivas han sido paulatinamente aceptadas, las personas temen por una dependencia cada vez mayor hacia los servicios tecnológicos de terceros y por una total pérdida de control en la automatización dentro de los hogares, las oficinas e incluso en las propias unidades de información.

Cabe mencionar que las nuevas tecnologías pervasivas, invasivas y/o penetrantes derivadas de las tecnologías enfocadas en las actividades administrativas (o de oficina) son parte de una serie de procesos concatenados que han revitalizado a la computación invasiva, al grado de actualizar el hardware a medida de los requerimientos del software. Tal situación se acentuó desde el año 2000 hasta el 2020; adquirió mayor notoriedad en nuestra era con la comercialización de nuevos servicios a distancia a través de dispositivos portables (Khalfi y Benslimane, 2013: 69).

Los sistemas de información invasivos derivados de la computación invasiva con nuevas tecnologías digitales han modificado las formas de trabajo, colaboración, aprendizaje y enseñanza en el entorno social, pero también han impactado en las unidades de información, dependiendo de su grado de uso, ocasionando una reconfiguración tanto en los procesos administrativos, como en las actividades administrativas y de difusión de la investigación. Asimismo, las necesidades de comunicación han acelerado la expansión de la infraestructura por parte de los Proveedores del Servicio de Internet (por sus siglas en inglés, ISP) para dar soporte a la demanda de las nuevas tecnologías y servicios digitales como WhatsApp, Facebook, Zoom, Google Drive, Microsoft 365 y Adobe Acrobat, por citar algunos ejemplos, que han adquirido relevancia social a partir de distintas situaciones.

WhatsApp estaba originalmente destinado al uso personal para intercambiar mensajes con familiares y amigos, a medida que las organizaciones, empresas e instituciones públicas comenzaron a utilizar el servicio digital, su uso incrementó (Cheney, 2020). En Facebook se manifestaron nuevas formas de comunicación y generación de conocimiento en el entorno académico debido a su facilidad de acceso (Renteria et al., 2021: 43). El servicio digital de comunicación en línea Zoom pasó de ser un servicio empresarial de nicho a uno sumamente popular en las actividades académicas, laborales y sociales (Molla, 2020). En la actualidad, Google Drive ha resultado ser una de las plataformas más utilizadas para trabajar colaborativamente (Rangel Romero, Íñiguez Carrillo y López Villalvazo, 2021). Office Microsoft 365 se ha distinguido por ser sumamente agresivo en sus mecanismos de recopilación de datos personales, los cuales son capitalizados por la compañía Microsoft, pero no son compartidos con sus clientes (Klovig, 2022).

Anteriormente, Bott (2015) ya había señalado que el conjunto de herramientas digitales de Microsoft es solamente una parte del modelo de negocio de dicha compañía al estar estrechamente relacionado con el sistema operativo utilizado por una gran cantidad de empresas, instituciones públicas y unidades de información. otro ejemplo es el de Adobe, una de las primeras empresas en trasladar sus productos digitales de oficina hacia los servicios en línea o posescritorio (The Financial Times, 2020). Cabe señalar que el software propietario Adobe Acrobat destaca como una de las tecnologías de acceso controlado más usadas en la lectura e impresión de los contenidos textuales para fines administrativos en las instituciones del ámbito académico y de la investigación (Phillips, 2023).

Presentación y análisis de los resultados

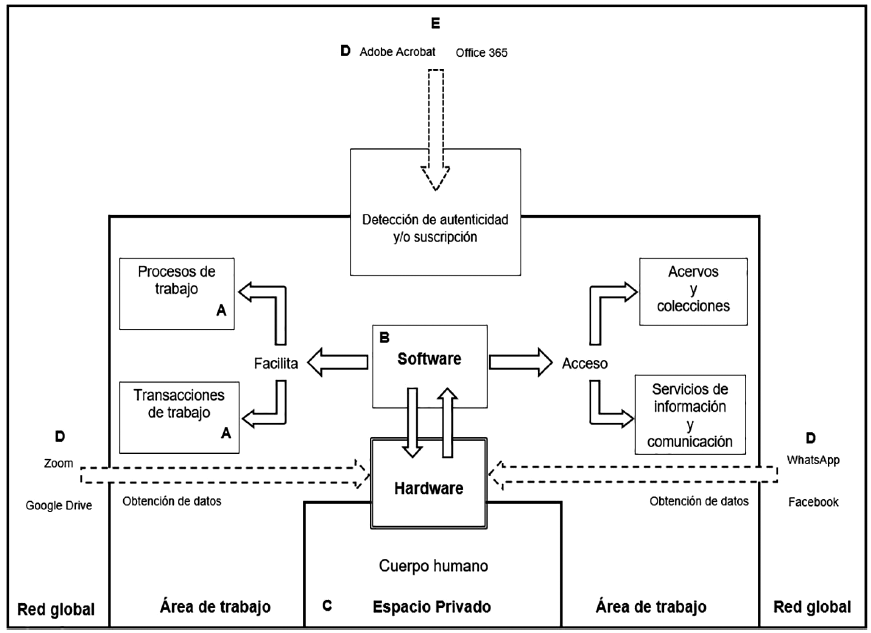

Considerando los argumentos presentados, se llegó a la siguiente abstracción de los sistemas de información con atribuciones invasivas. El concepto fue esquematizado con base en los presupuestos teóricos de la metodología considerando las condiciones de relación humano-computadora históricas que han alterado las dinámicas, principalmente en bibliotecas, archivos y museos. A continuación, la Figura 1 conjuga los presupuestos teóricos expuestos en la sección de características de las tecnologías invasivas. Tales condiciones determinan los roles de los individuos pertenecientes a las organizaciones donde emergen las interacciones con los recursos de información. Esto es, existe una dependencia hacia los dispositivos y servicios tecnológicos. Asimismo, de acuerdo con los argumentos, es evidente que existen diferentes posturas que destacan la composición y conformación de los sistemas de información. Ello ha posibilitado la propuesta de abstracción en torno a los sistemas de información invasivos actuales o contemporáneos modificados, alterados y reconfigurados no solo por las nuevas tecnologías, sino también por las circunstancias de la metodología, los cuales van de la 'red global' hacia el 'espacio privado' del usuario.

Fuente: A. FIT: 2023.

B. Simplilearn, 2023; Mukherjee: 2023; Hayes, 2023; Khalfi y Benslimane, 2013: 69.

C. Kostakos, O'Neill y Penn 2006: 53; Gabriel, Bovenschulte y Hartmann, 2006: 84.

E. Klovig, 2022; Bott, 2015; The Financial Times, 2020; Wilson, 2021; Phillips, 2023.

Figura 1 Expansión y penetración de los sistemas de información invasivos.

En principio, se considera la existencia del espacio figurativo de carácter privado, desde la subjetividad de cada usuario, que permita o conceda el acceso a su espacio. No obstante, con la incorporación de las tecnologías electrónicas y digitales, las divisiones del espacio privado, el área de trabajo y la red global (donde suceden las interacciones a distancia), los segmentos y las fronteras se diluyen, puesto que las operatividades de todos aquellos medios tecnológicos con la capacidad de conexión a Internet poseen una configuración predeterminada que usualmente no es analizada y modificada por el usuario promedio. Tal configuración pasa desapercibida cuando se adquiere e instala el software, así como al ejecutar su actualización indiscriminadamente, ya que la funcionalidad inmediata de los artefactos tecnológicos es un factor primordial para los usuarios de los servicios de información:

En el marco institucional, comúnmente es el área de trabajo donde se requieren componentes abstractos, mecánicos, electrónicos y digitales para realizar las actividades laborales. La operatividad del área de trabajo depende de la configuración de fábrica de los dispositivos con sus respectivas restricciones, por ejemplo, la velocidad, la potencia y la capacidad podrían estar limitadas o condicionadas por restricciones de origen. En el caso de las dinámicas producidas desde la red global hacia el área de trabajo y el espacio personal se ha notado una filtración progresiva de algunos productos y servicios digitales que comienzan a condicionar el tipo de dispositivos para su instalación y uso para permitir la comunicación, creación y envío de los contenidos digitales relacionados con el aprendizaje y la investigación.

En lo referente a las bibliotecas, archivos y museos, los sistemas de información invasivos inciden en cualquier comunicación a distancia que se presente en determinada situación o necesidad por consultar y compartir con contenidos digitales. Del mismo modo, el equipamiento electrónico necesita un software que sea descargado, instalado, configurado y adaptado a las demandas de cada unidad de información, pero, sobre todo, son las restricciones y condiciones que exigen los trabajadores y usuarios a los acervos los que son ofrecidos a través de los servicios de información en línea.

A partir de este ejercicio de homologación conceptual, puede interpretarse que un sistema de información invasivo contemporáneo tiende a filtrarse en el tiempo y el espacio del usuario, puesto que las actividades y las solicitudes laborales han transgredido los momentos y sitios personales ajenos a las tareas propias del lugar de trabajo, de manera que, la esencia de lo pervasivo se enfoca en penetrar, perforar, introducir y establecer su presencia en los entornos donde anteriormente no eran necesarios determinados hardware y software para condicionar los servicios de información de acuerdo con los requerimientos de las compañías y editoriales.

Discusión

En la actualidad la facilidad de acceso a Internet se ha normalizado a tal grado que existen puntos de conexión en algunas zonas escolares, escuelas, colegios y universidades con señal inalámbrica gratuita. En este tenor, puede vislumbrarse que un sistema de información invasivo, además de estar constituido por diferentes lenguajes informáticos y de programación interconectados, necesita de una infraestructura de conexión local en constante mantenimiento y desarrollo para propiciar los ciclos de transferencia de datos.

Ello ha representado una constante actualización en los medios de trabajo y dispositivos tecnológicos personales, ocasionando que el personal que presta servicios presencialmente y/o en línea requiera de computadoras con componentes de altas prestaciones, así como de teléfonos móviles con la capacidad de sincronizarse con las estaciones de trabajo, transferir los contenidos digitales y de enviar paquetes de datos a través de la red interna. Los sistemas de información invasivos se han incrustado paulatinamente con los sistemas de información institucionales compartiendo el mismo entorno y suscitando tanto una inversión económica, como una dependencia a los servicios digitales gestionados por compañías transnacionales.

Los sistemas de información invasivos presentan una situación particular en las unidades de información, siendo que, el entorno de cada biblioteca, archivo, museo o galería genera información en relación a los servicios de información y a la gestión de datos, pero, al mismo tiempo, estos sistemas producen datos para empresas y compañías externas al momento de utilizar Internet, aplicaciones en línea y software de productividad de rubro administrativo. A pesar de que existen alternativas de paquetería para la oficina digital (en software libre), su implementación es complicada porque en la mayoría de las instituciones educativas e incluso en las escuelas de nivel medio y superior hay un oligopolio en la distribución, acceso y consumo de los paquetes digitales enfocados a las actividades académicas y laborales, lo cual tiene repercusiones en sus unidades de información.

Por otro lado, el desarrollo de los sistemas de información invasivos es primordial en las organizaciones, ya que no solo necesitan de un conjunto de equipos de cómputo para generar ingresos, productos, avances, prototipos, invenciones y servicios. Las organizaciones están constantemente en competencia y en situación de riesgo con respecto a otras similares en el mismo sector o que provienen de otras esferas insertas en el entorno social. Razón por la cual, la adquisición, mantenimiento y desarrollo de los sistemas de información invasivos es acuciante en las instituciones, pues está en favor de la preservación institucional y el desarrollo intelectual.

Conclusiones

Las cualidades pervasivas de los sistemas de información conllevan a una dualidad con relación al uso del hardware y el software, de modo que la postura crítica ante este tipo de dispositivos coordinados depende de la perspectiva con la que dichos sistemas se aborden y observen. En principio, existe una resistencia natural de los usuarios por proteger su privacidad al tener contacto con los servicios digitales en línea, empero depende de su situación y contexto el proporcionar sus datos personales con la finalidad de acceder y brindar ciertos servicios.

Los sistemas de información invasivos inciden en el entorno social en diferentes formas que van desde su mimetización, invisibilidad e integración con el espacio privado, el área de trabajo y, de manera notoria, en el espacio urbano donde se instala y expande la infraestructura aparentemente ubicua que permite acceder a los servicios digitales de información y comunicación, ocio, trabajo y entretenimiento bajo diferentes condicionamientos. Tales van desde la solicitud y comprobación del origen geográfico de conexión e identificación del dispositivo tecnológico hasta el pago por suscripción a los contenidos y herramientas digitales.

Los sistemas de información en las bibliotecas, archivos y museos se definen como un conjunto de procesos enfocados en la adquisición, depuración y organización de los documentos, objetos culturales y contenidos digitales que son de interés para sus comunidades de usuarios. En contraste, los sistemas de información invasivos son constituidos por diferentes productos electrónicos y servicios digitales que amplifican las capacidades de los servicios de información convencionales, siendo necesario e inevitable el contacto con los sistemas invasivos en las unidades de información, debido a que las prestaciones de otras plataformas de acceso a la información ofrecen nuevas posibilidades de adquisición de libros, enciclopedias, guías de estudio, objetos interactivos e instrumentos tecnológicos que, usualmente, no pueden encontrarse en las unidades de información, lo cual ocasiona una saturación en las demandas de los usuarios.

A nivel individual, las afectaciones de los sistemas de información invasivos ocasionan paulatinamente una dependencia y adicción a los servicios y productos digitales por tratarse de medios de edición, creación e interacción social donde se desarrollan las comunicaciones, además de que es viable la transferencia de la información y datos en tiempo real. Esta dependencia y preferencia ofrece comodidad tanto en la consulta por parte de los usuarios, como en la amplitud de la visibilidad de algunas obras del acervo de cada institución. Además, ofrece la posibilidad de difundir las actividades recreativas realizadas en algunas unidades de información, dependiendo de su grado de interacción con las comunidades de usuarios en las redes sociales. De esta manera, pueden distinguirse las ventajas y desventajas de los sistemas de información invasivos dependiendo del contexto y el momento, no obstante, el conocimiento técnico resulta urgente en la configuración de cada tecnología para determinar, en medida de lo posible, la invasión a la privacidad y autonomía institucional.

nueva página del texto (beta)

nueva página del texto (beta)